Ransomware : Pourquoi s’en préoccuper ?

Les virus extorqueurs (ransomware, cryptovirus) fonctionnent de la même manière : ils bloquent le bureau de l’utilisateur, chiffrent les documents importants et les fichiers enregistrés sur l’ordinateur, puis suppriment les originaux et demandent une rançon. Généralement en bitcoins, afin qu’ils puissent vous fournir une clé pour déverrouiller votre ordinateur et vous permettre de continuer à travailler et d’avoir accès à vos fichiers sauvegardés. Souvent, les créateurs de cryptovirus imposent des conditions strictes en ce qui concerne les modalités de paiement du rachat. Si le propriétaire des fichiers ne répond pas à ces conditions, la clé est supprimée et il sera impossible pour l’utilisateur de restaurer les fichiers.

Les ransomwares sont les attaques de virus informatiques les plus massives et les plus importantes au monde.

Voici une chronologie des premiers virus de l’histoire, ainsi que des attaques informatiques virales les plus importantes.

En 1971, le premier programme au monde capable de reproduire indépendamment des copies de lui-même sur un réseau informatique a été créé par l’ingénieur de l’entreprise technologique américaine BBN Technologies, Bob Thomas. Le programme, appelé Creeper, n’était pas malveillant : sa fonctionnalité se limitait à l’autocopie et à l’affichage du message : « Je suis le creeper, attrapez-moi si vous le pouvez ! ». Un an plus tard, un autre ingénieur de BBN, l’inventeur du courrier électronique Ray Tomlinson, a créé le premier antivirus qui s’est répliqué sur les ordinateurs du réseau et a supprimé Creeper.

Le premier virus créé en 1981 a provoqué une « épidémie » incontrôlée. Ce virus s’est propagé en utilisant une technique connue aujourd’hui sous le nom de virus du secteur d’amorçage. Un virus appelé Elk Cloner a été créé par un lycéen américain de 15 ans, Richard Skrenta, en infectant le système d’exploitation Apple II. Le virus a infecté les disquettes magnétiques et, après le 50e accès au support infecté, un écran vide apparaît et un message de poème humoristique s’affiche. Dans certains cas, le virus peut également endommager la disquette.

Le premier programme malveillant Michelangelo, qui a infecté plus d’un million d’ordinateurs dans le monde, est apparu en 1991 en Australie. Il a été écrit pour les ordinateurs personnels (PC) compatibles IBM et le système d’exploitation DOS. D’autres informations du disque pouvaient être restaurées, mais il était difficile pour un utilisateur de PC ordinaire de le faire. Le créateur du virus est resté inconnu, mais certains cas d’activation du programme ont été enregistrés jusqu’en 1997.

Le 2 juin 1997, Chen Ing-hau, étudiant à l’université de Datong (Taipei, Taïwan), a créé la première version du virus Tchernobyl (« Tchernobyl » ou CIH – d’après les premières syllabes du nom de l’auteur). Le virus a infecté des ordinateurs équipés des systèmes d’exploitation Windows 95 et 98, et se déclenche le 26 avril de chaque année, date anniversaire de la catastrophe nucléaire de Tchernobyl. Le virus efface le secteur d’amorçage du disque dur et, parfois, les données du BIOS – le secteur d’amorçage de l’ordinateur. Dans ce dernier cas, il a fallu changer la puce de la carte mère, voire acquérir un nouvel ordinateur, l’ancien étant hors d’usage.

On estime que plus de 60 millions de PC ont été infectés dans le monde et que les dommages ont dépassé le milliard de dollars.

Le 5 mai 2000, la plus grande épidémie de virus informatiques au monde a commencé. Créé par les étudiants philippins Reonel Ramones et Onel De Guzman, le « ver » ILOVEYOU s’envoie à tous les contacts e-mail du propriétaire du PC infecté et remplace la plupart des fichiers par des documents, des images et de la musique sur des copies de lui-même. Au cours des dix premiers jours de l’épidémie, le nombre d’ordinateurs infectés a dépassé les 50 millions. Pour se protéger de l’épidémie, de nombreuses agences gouvernementales dans le monde ont temporairement déconnecté le courrier électronique. Le montant total des dégâts a ensuite été estimé à 15 milliards de dollars. La police philippine a rapidement trouvé les créateurs du virus. Cependant, ils sont restés impunis en raison de l’absence, dans le code pénal local, d’un article prévoyant la responsabilité pour les délits informatiques.

En septembre 2010, le virus Stuxnet a touché les ordinateurs des employés de la centrale nucléaire de Bushehr (Iran). Il a créé des problèmes dans le fonctionnement des centrifugeuses du complexe d’enrichissement de l’uranium de Natanz. Selon les experts, Stuxnet est le premier virus utilisé comme arme cybernétique.

Le 12 mai 2017, un nombre important d’ordinateurs ayant Windows comme système d’exploitation ont été attaqués par un virus-extorqueur WannaCry. Le virus crypte les fichiers de l’utilisateur afin qu’ils ne puissent pas être utilisés. Pour décrypter les données, les attaquants ont exigé 600 dollars en bitcoins, une crypto-monnaie.

Selon Europol, l’attaque a touché plus de 200 000 ordinateurs dans 150 pays. Selon Kaspersky Lab, les quatre pays les plus touchés sont la Russie, l’Ukraine, l’Inde et Taïwan. L’attaque a notamment touché les hôpitaux du National Health Service de Grande-Bretagne. Jusqu’à 70 000 appareils, dont des ordinateurs, des scanners IRM, des réfrigérateurs pour le stockage du sang et des équipements de théâtre, ont été touchés. La société Cyence, spécialisée dans la modélisation des risques cybernétiques, estime les coûts potentiels du piratage à 4 milliards de dollars.

A ne pas manquer :

Les dangers du ransomware et comment surmonter une cyberattaque

Le 27 juin 2017, l’attaque d’une nouvelle variante du ransomware Petya a touché de nombreuses grandes organisations dans plusieurs pays, mais surtout en Ukraine et en Russie.

Le virus Petya se propage par le biais de liens dans les messages électroniques et bloque l’accès de l’utilisateur au disque dur de l’ordinateur, exigeant une rançon de 300 dollars en bitcoins. Ce programme est similaire au programme malveillant WannaCry. Au cours de cette attaque, le système de surveillance des radiations de la centrale nucléaire ukrainienne de Tchernobyl est tombé en panne. Certains ministères, banques et réseaux de métro ukrainiens ont également été touchés. Il s’agirait de la cyberattaque la plus destructrice de tous les temps.

La solution de continuité des activités face aux ransomwares

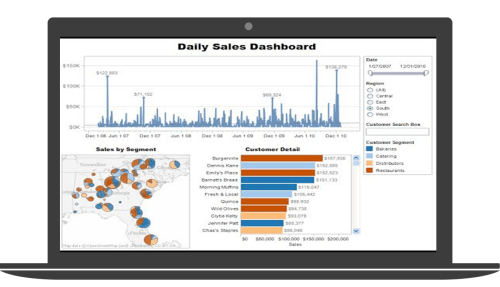

La meilleure solution pour protéger vos données et votre entreprise d’un autre type de cyberattaque est le service de continuité des activités QBR (Quick Backup Recovery), développé par Datto et fourni par Namtek Consulting Services. Le service QBR comprend la sauvegarde en temps réel des données et des machines sur site par le biais de la virtualisation, ainsi que la sauvegarde hors site dans le nuage. Cette solution hybride permet une récupération rapide en cas de sinistre, sans temps d’arrêt ni perte de données. Pour plus d’informations sur les dernières solutions en matière de sauvegarde et de récupération, visitez notre site : Quick-Backup-Recovery.com

Ce message est celui qu’aucun propriétaire d’entreprise ne souhaite voir apparaître sur l’écran de son ordinateur de bureau. Ransomware – un logiciel malveillant méchant et coûteux qui verrouille les ordinateurs et encrypte les données jusqu’à ce qu’une rançon soit envoyée à un inconnu. En effet, il semble qu’il y ait une telle épidémie aujourd’hui qu’il y a de nouveaux logiciels malveillants et plus de victimes qui paient, y compris les individus, les petites et grandes entreprises, les hôpitaux, les universités, les organismes gouvernementaux et plus encore.

Ce message est celui qu’aucun propriétaire d’entreprise ne souhaite voir apparaître sur l’écran de son ordinateur de bureau. Ransomware – un logiciel malveillant méchant et coûteux qui verrouille les ordinateurs et encrypte les données jusqu’à ce qu’une rançon soit envoyée à un inconnu. En effet, il semble qu’il y ait une telle épidémie aujourd’hui qu’il y a de nouveaux logiciels malveillants et plus de victimes qui paient, y compris les individus, les petites et grandes entreprises, les hôpitaux, les universités, les organismes gouvernementaux et plus encore.

Nous sommes certains que la demande pour ces solutions de gestion ne fera qu’augmenter, car les dirigeants cherchent activement à transformer leurs entreprises en utilisant les dernières technologies disponibles sur le marché. Nous prévoyons que les applications commerciales mobiles figureront sur cette liste l’année prochaine, car les chefs d’entreprise cherchent à fournir à leurs équipes sur le terrain un accès à leur système de gestion pour saisir et examiner des données en temps réel. Les applications modernes, visuellement attrayantes et faciles à utiliser ne doivent pas être réservées à un usage personnel ; les entreprises devraient également bénéficier de ce type d’applications ! Une chose est sûre : les entreprises regardent au-delà de la marque lorsqu’il s’agit de systèmes logiciels et prennent le temps de s’assurer que le fournisseur de logiciels et ses offres conviennent à leur entreprise.

Nous sommes certains que la demande pour ces solutions de gestion ne fera qu’augmenter, car les dirigeants cherchent activement à transformer leurs entreprises en utilisant les dernières technologies disponibles sur le marché. Nous prévoyons que les applications commerciales mobiles figureront sur cette liste l’année prochaine, car les chefs d’entreprise cherchent à fournir à leurs équipes sur le terrain un accès à leur système de gestion pour saisir et examiner des données en temps réel. Les applications modernes, visuellement attrayantes et faciles à utiliser ne doivent pas être réservées à un usage personnel ; les entreprises devraient également bénéficier de ce type d’applications ! Une chose est sûre : les entreprises regardent au-delà de la marque lorsqu’il s’agit de systèmes logiciels et prennent le temps de s’assurer que le fournisseur de logiciels et ses offres conviennent à leur entreprise. Qu’est-ce que l' »assurance des données » ? Pour notre équipe de Namtek Consulting Services, il s’agit de la solution et du plan de continuité des activités et de reprise après sinistre d’une entreprise. Tous nos clients qui utilisent notre solution et notre service QBR Business Continuity considèrent leur redevance mensuelle comme la police d’assurance de leurs données. Ils savent que, quoi qu’il arrive, leurs données sont protégées et facilement récupérables. Ils bénéficient de sauvegardes en temps réel, de confirmations par courrier électronique garantissant que toutes les sauvegardes effectuées ont réussi, et de méthodes de récupération rapide de leurs données en cas de crise ou de catastrophe. Ne confondez pas cela avec les vieilles bandes et disques de sauvegarde.

Qu’est-ce que l' »assurance des données » ? Pour notre équipe de Namtek Consulting Services, il s’agit de la solution et du plan de continuité des activités et de reprise après sinistre d’une entreprise. Tous nos clients qui utilisent notre solution et notre service QBR Business Continuity considèrent leur redevance mensuelle comme la police d’assurance de leurs données. Ils savent que, quoi qu’il arrive, leurs données sont protégées et facilement récupérables. Ils bénéficient de sauvegardes en temps réel, de confirmations par courrier électronique garantissant que toutes les sauvegardes effectuées ont réussi, et de méthodes de récupération rapide de leurs données en cas de crise ou de catastrophe. Ne confondez pas cela avec les vieilles bandes et disques de sauvegarde.  En fin de compte, ce qui importe à tout propriétaire d’entreprise, c’est la rapidité avec laquelle les employés peuvent reprendre le travail ou, en d’autres termes, la rapidité avec laquelle les opérations peuvent reprendre, en cas de catastrophes ou de crises de toutes sortes. Qu’il s’agisse d’un incendie, d’une inondation, d’une tempête de verglas (pour tous nos concitoyens canadiens), d’une erreur humaine, d’une attaque par ransomware ou d’un dysfonctionnement matériel, il est important d’être bien protégé. Les données d’une entreprise sont extrêmement précieuses pour ses activités et il est temps que les propriétaires d’entreprises considèrent les services de continuité des activités comme leur police d’assurance. Nos clients QBR peuvent restaurer un serveur entier, un bureau entier ou simplement choisir un fichier spécifique qu’ils ont accidentellement supprimé. C’est aussi simple que cela et vraiment aussi remarquable.

En fin de compte, ce qui importe à tout propriétaire d’entreprise, c’est la rapidité avec laquelle les employés peuvent reprendre le travail ou, en d’autres termes, la rapidité avec laquelle les opérations peuvent reprendre, en cas de catastrophes ou de crises de toutes sortes. Qu’il s’agisse d’un incendie, d’une inondation, d’une tempête de verglas (pour tous nos concitoyens canadiens), d’une erreur humaine, d’une attaque par ransomware ou d’un dysfonctionnement matériel, il est important d’être bien protégé. Les données d’une entreprise sont extrêmement précieuses pour ses activités et il est temps que les propriétaires d’entreprises considèrent les services de continuité des activités comme leur police d’assurance. Nos clients QBR peuvent restaurer un serveur entier, un bureau entier ou simplement choisir un fichier spécifique qu’ils ont accidentellement supprimé. C’est aussi simple que cela et vraiment aussi remarquable.