Vous souhaitez optimiser la gestion des subventions de votre organisation pour plus d’efficacité? Le choix du bon logiciel de gestion des subventions est essentiel pour améliorer la productivité et assurer des opérations fluides. Dans ce guide complet, nous vous aiderons à identifier les critères clés pour sélectionner la solution la mieux adaptée à vos besoins.

Intro: Logiciel de gestion des subventions

Du suivi des demandes de subventions à la gestion des décaissements, le bon logiciel peut transformer la manière dont vous gérez l’ensemble du cycle de vie des subventions. Avec une myriade d’options disponibles sur le marché, il peut être difficile de faire le bon choix.

Cependant, en comprenant les exigences spécifiques et les contraintes budgétaires de votre organisation, vous pouvez identifier le logiciel de gestion des subventions idéal qui correspond à vos objectifs.

Qu’est-ce qu’un logiciel de gestion des subventions (GMS) ? Définition et fonctions principales

Le logiciel de gestion des subventions (GMS) est un logiciel conçu pour automatiser les processus de demande, d’évaluation, de distribution, de contrôle et d’établissement de rapports sur les subventions. Il aide les financeurs et les bénéficiaires à simplifier l’administration et à accroître la transparence de la distribution des fonds.

Le logiciel de gestion des subventions (GMS) comprend un large éventail de fonctions permettant d’automatiser et de gérer les processus liés aux subventions. Les principales fonctions peuvent être divisées en plusieurs catégories :

1. Gestion des demandes de subventions

- Formulaires de demande en ligne

- Vérification automatique de l’éligibilité des demandes et validation des informations fournies

- Validation des données et prévention des erreurs

- Intégration avec des bases de données externes (par exemple, systèmes fiscaux ou financiers)

2. Examen et approbation de la demande

- Flux de travail personnalisables pour l’évaluation des applications

- Tableau de bord pour le suivi des statuts

- Outils de vote collectif et d’examen des candidatures

- Notifications automatiques de l’état de la situation

3. Gestion des fonds et décaissement

- Gestion du budget et suivi des flux financiers

- Intégration avec les systèmes comptables (par exemple, QuickBooks, SAP)

- Production de rapports financiers

- Contrôle du respect des critères de financement

4. Rapports et conformité

- Production de rapports pour les donateurs et les régulateurs

- Suivi des indicateurs clés de performance (ICP)

- Création automatique de la documentation fiscale et d’audit

- Contrôle de conformité

5. Gestion des bénéficiaires et des donateurs

- CRM pour l’interaction avec les candidats et les bénéficiaires

- Rappels et notifications automatisés

- Portail en libre-service pour les candidats

- Intégration avec les services de messagerie et les calendriers

6. Automatisation et intégration des processus (Automatisation et intégration)

- Mise en place d’un flux de travail pour accélérer le traitement des demandes

- Intégrations API avec les systèmes ERP, financiers et analytiques

- Prise en charge du stockage en nuage et de la sécurité des données

7. Gestion des risques et audit

- Mécanismes intégrés de détection des fraudes

- Suivi de la conformité des subventions

- Historique des modifications et enregistrement des actions des utilisateurs

En fonction des besoins spécifiques de l’organisation, le SGG peut inclure des fonctions supplémentaires, telles que l’analyse de l’intelligence artificielle, les prévisions de programmes de subventions ou les outils de collaboration.

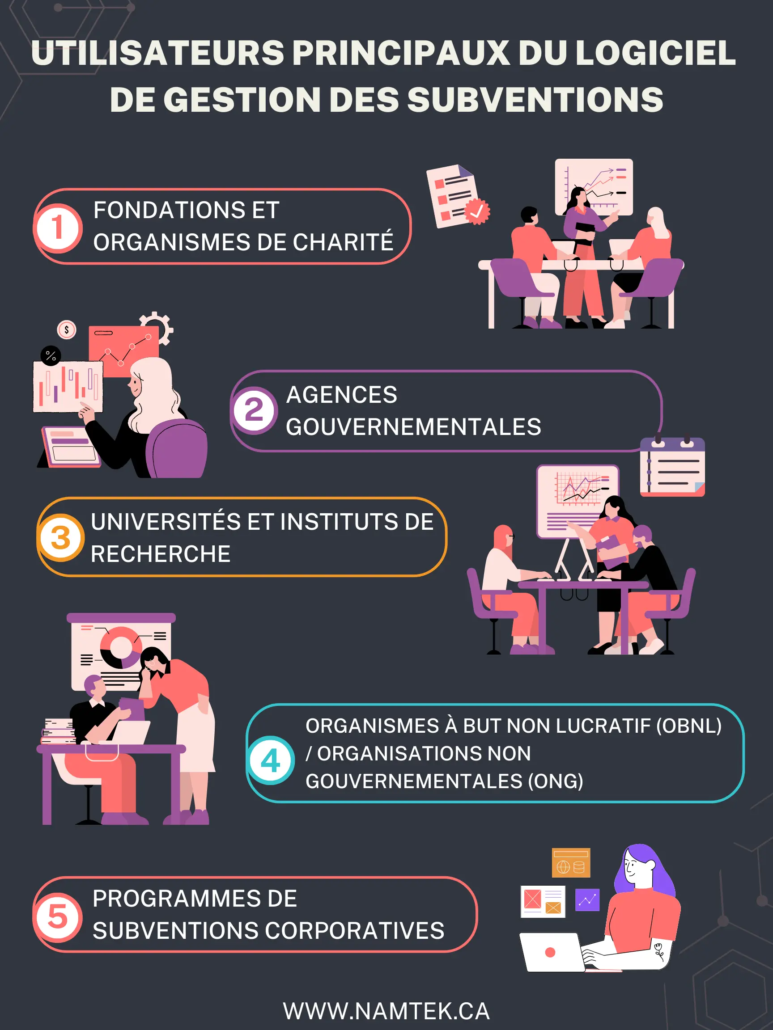

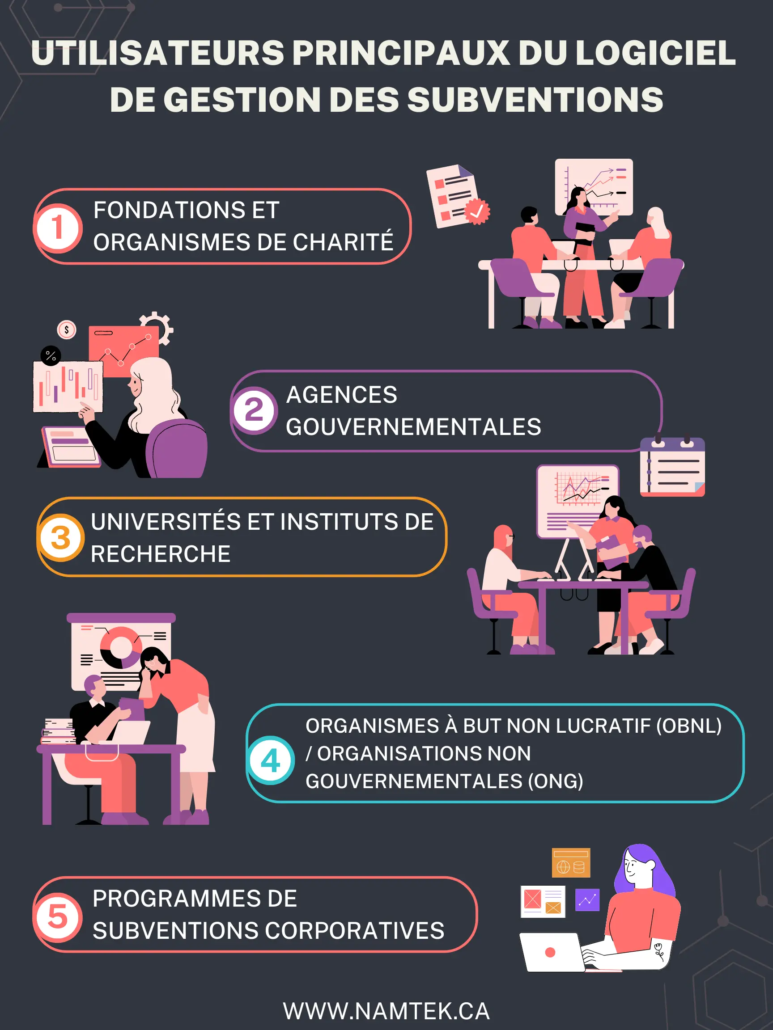

Qui utilise le plus souvent le GMS ?

- Fondations et associations caritatives: utilisez-le pour gérer les demandes, évaluer les candidats, contrôler l’utilisation des fonds et établir des rapports.

- Agences gouvernementales – automatisez la distribution des subventions budgétaires et contrôlez l’utilisation des fonds.

- Universités et instituts de recherche – suivre les subventions de recherche, les rapports de projets et la distribution des fonds.

- Organisations à but non lucratif (OBNL/ONG) – gérer le processus de demande, recevoir et utiliser les subventions.

- Programmes de subventions d’entreprises – entreprises qui financent des projets sociaux et innovants.

Le SGM comprend généralement des fonctions d’automatisation de la soumission des demandes, de gestion de la relation client pour l’interaction avec les bénéficiaires, de suivi financier et d’établissement de rapports, ainsi que de contrôle de la conformité pour répondre aux exigences des donateurs.

L’importance d’une gestion efficace des subventions: 5 impacts clés sur votre organisation

Les logiciels de gestion des subventions (GMS) améliorent considérablement l’efficacité de la gestion des subventions en automatisant les processus, en réduisant les coûts de transaction et en assurant la transparence dans la distribution des fonds. L’impact du GMS peut être observé dans plusieurs domaines clés :

- Un logiciel de gestion des subventions réduit la charge de travail administratif

- Comment ? Le logiciel GMS automatise les processus tels que la soumission des demandes, la conformité et la pré-approbation.

- Avantages : L’automatisation permet aux organisations de traiter plus de demandes avec moins de temps et de ressources humaines. Ainsi, moins de paperasserie, plus d’impact.

- Un logiciel de gestion des subventions peut accélérer les processus et améliorer la précision

- Comment ? Vérification automatique des données, intégration avec les systèmes comptables et gouvernementaux.

- Avantages : Élimine les erreurs humaines, la duplication des données et les retards dus au traitement manuel.

- Le logiciel de gestion des subventions assure la transparence et le contrôle des dépenses des fonds

- Comment ? Outils intégrés de surveillance, d’établissement de rapports et d’audit.

- Avantages : Les organisations peuvent facilement suivre comment et où les fonds sont dépensés, ce qui permet de garantir la conformité et de prévenir la fraude.

- Un logiciel de gestion des subventions peut accroître la satisfaction des demandeurs et des bénéficiaires de subventions

- Comment ? Grâce à des portails en libre-service dotés d’interfaces conviviales et à des notifications automatiques sur l’état d’avancement de la demande.

- Avantages : Réduction du temps d’attente ; en outre, les demandeurs reçoivent davantage d’informations sur la procédure.

- GMS Assurer la conformité avec les exigences réglementaires

- Comment ? Mécanismes de conformité intégrés, génération automatique de rapports pour les autorités réglementaires.

- Avantages : Réduction du risque d’infractions, d’amendes et de problèmes d’audit.

Ainsi, GMS transforme le processus de gestion des subventions en le rendant plus rapide, plus transparent et plus efficace. Les organisations peuvent minimiser les risques, optimiser les ressources et améliorer les interactions avec les candidats et les donateurs.

7 fonctions indispensables d’un logiciel de gestion des subventions (Comparez les meilleurs outils)

Lors du choix d’un logiciel de gestion des subventions, il est essentiel de prendre en compte plusieurs caractéristiques clés qui peuvent avoir un impact significatif sur l’efficacité opérationnelle de votre organisation.

Principales caractéristiques à rechercher :

Facilité d’utilisation : Le système doit être intuitif afin que les employés puissent le comprendre rapidement et commencer à l’utiliser sans avoir besoin d’une longue formation.

Automatisation des processus : Recherchez des solutions qui automatisent toutes les étapes, de l’application au rapport, afin de réduire les opérations manuelles et les erreurs.

Intégration avec d’autres systèmes : La possibilité de se connecter à des programmes de comptabilité, de gestion de la relation client (CRM) et à d’autres outils permet d’assurer une gestion unifiée des données.

Sécurité des données : Il est très important que la plateforme dispose d’une protection fiable des informations, d’un cryptage et d’une conformité aux normes de sécurité.

Flexibilité de la personnalisation : Le logiciel doit pouvoir s’adapter facilement aux spécificités de votre organisation et aux différents types de subventions.

Rapports et analyses : Les outils permettant de créer des rapports détaillés et des tableaux de bord analytiques aideront à suivre l’efficacité de l’utilisation des fonds.

Soutien et maintenance : Une assistance technique de qualité et la possibilité de bénéficier de consultations sont des facteurs importants, en particulier au stade initial de la mise en œuvre.

Ces points clés vous aideront à choisir un système qui sera non seulement pratique et fonctionnel, mais aussi fiable à long terme.

Types de logiciels de gestion des subventions disponibles

Il existe plusieurs grands types de logiciels de gestion des subventions sur le marché, qui diffèrent par leur méthode de déploiement, leurs fonctionnalités et leur public cible. Examinons les principales catégories :

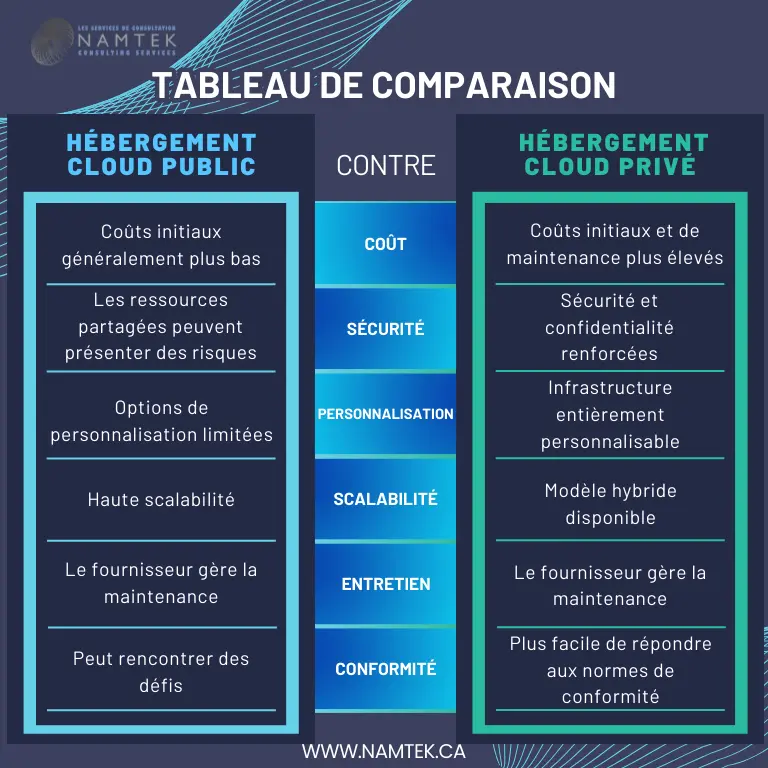

1. Par méthode de déploiement

Solutions en nuage (SaaS)

Ces systèmes sont hébergés sur des serveurs distants et sont accessibles via l’internet. Ils sont pratiques pour les organisations qui ne veulent pas s’occuper de l’installation et de l’entretien du matériel serveur. Les plateformes en nuage sont souvent mises à jour automatiquement, ce qui simplifie leur fonctionnement.

Solutions sur site

Dans ce cas, le logiciel est installé sur les propres serveurs de l’organisation. Cette option est souvent choisie par les organisations qui ont des exigences particulières en matière de sécurité des données ou dans les cas où le contrôle de l’infrastructure informatique est une priorité.

2. Par orientation fonctionnelle

Plates-formes complètes pour l’ensemble du cycle

Ces systèmes couvrent l’ensemble du processus de subvention – de la soumission d’une demande au suivi, à l’établissement de rapports et à l’audit. Ils sont pratiques pour les organisations qui ont besoin d’un outil unique pour gérer toutes les étapes du processus de subvention.

Solutions modulaires

Ces systèmes vous permettent de sélectionner et d’utiliser des modules individuels en fonction des besoins de l’organisation. Par exemple, vous pouvez utiliser uniquement le module de traitement des demandes ou uniquement le contrôle financier. C’est pratique si vous disposez déjà de certains outils et que vous n’avez besoin que d’un complément.

3. Par public cible et spécialisation

Des solutions spécialisées pour des secteurs spécifiques

Certaines plateformes sont conçues spécifiquement pour certains secteurs – universités, agences gouvernementales, organisations caritatives ou programmes d’entreprise. Elles tiennent compte des exigences et des processus spécifiques à ce secteur.

Systèmes universels

Ces solutions conviennent à différents types d’organisations et ne sont pas axées sur une spécificité étroite. Elles peuvent être configurées pour différents types de programmes de subvention, ce qui les rend flexibles, mais nécessite parfois une configuration plus détaillée pour des tâches spécifiques.

Lors du choix d’un logiciel de gestion des subventions, il est donc important de prendre en compte la méthode de déploiement qui vous convient le mieux(en nuage ou sur site), de déterminer si vous avez besoin d’un cycle de gestion complet ou si des modules individuels suffisent, ainsi que les spécificités de votre organisation et les exigences en matière de sécurité des données. Cette approche vous aidera à choisir la meilleure solution pour soutenir efficacement vos programmes de subventions.

Comment choisir un logiciel de gestion des subventions: 5 facteurs favorables au budget

Si vous choisissez un logiciel de gestion des subventions (GMS Software), vous devez prendre en compte quelques points importants, car le prix d’un GMS Software comprend le coût de base de la plateforme elle-même ainsi que des coûts supplémentaires pour l’intégration, la formation, l’assistance et la personnalisation éventuelle.

Tout d’abord, le budget: les coûts varient et le prix dépend des fonctions dont vous avez réellement besoin. Plus il y a de fonctions – de la soumission de demandes aux rapports détaillés et à l’analyse – plus le prix est élevé.

Deuxièmement, le modèle de paiement. Il existe des options d’abonnement (SaaS), où vous payez chaque mois ou chaque année, et des options avec achat unique d’une licence. Dans ce dernier cas, il peut y avoir des coûts distincts pour les mises à jour et l’assistance.

Un autre point est le nombre d’utilisateurs. Si vous avez une grande équipe, certains systèmes calculent le coût par employé ou le nombre de demandes traitées, ce qui peut également augmenter le prix.

En outre, la capacité d’intégration avec d’autres systèmes, tels que la comptabilité, la gestion de la relation client ou l’ERP, est importante. Si une intégration poussée est nécessaire, elle peut nécessiter des modifications et, par conséquent, augmenter le coût.

N’oubliez pas la personnalisation. Si vous devez adapter le système aux spécificités de votre processus, cela augmente également le prix, car vous devez souvent commander des paramètres supplémentaires.

Et, bien sûr, l’assistance et la formation sont importantes. Parfois, le prix comprend les consultations, l’installation et la formation du personnel – et parfois tout cela est payé séparément.

Tout dépend donc de ce dont vous avez exactement besoin et des priorités de votre organisation, mais il est important d’évaluer non seulement les coûts actuels, mais aussi les gains de temps potentiels, la réduction des coûts de fonctionnement et l’amélioration de la qualité de la gestion des subventions.

Lectures utiles : Maîtriser la gestion des subventions : Les points de vue de Namtek Consulting Services

Mise en œuvre d’un logiciel de gestion des subventions dans votre organisation

Notre société propose une mise en œuvre complète de GMS, tandis que nous mettons en œuvre un projet clé en main, nos spécialistes prennent en charge tous les aspects techniques du projet, et le client prépare les données nécessaires et décrit ses processus internes. Ainsi, le processus de mise en œuvre du projet peut être divisé en plusieurs étapes clés :

Planification et analyse des besoins

À ce stade, nous définissons les objectifs du projet avec le client et établissons un plan de travail détaillé. Le client doit fournir des informations actualisées sur les processus existants, les exigences et les attentes à l’égard du système.

Nous analysons les données recueillies et élaborons un plan de mise en œuvre.

Préparation des données et de la documentation

Si le client a déjà mis en place des subventions, il doit collecter et préparer les données et la documentation afin d’assurer la migration correcte des informations vers le nouveau système. Si nécessaire, nous vous conseillons sur le nettoyage et la structuration des données afin de minimiser les erreurs possibles.

Installation, configuration et intégration

Nos spécialistes s’occupent de l’installation du logiciel et de sa configuration, en tenant compte des spécificités du travail du client. Nous pouvons intégrer le système aux plateformes existantes de l’entreprise (par exemple les systèmes comptables, CRM ou ERP) afin de garantir un flux d’informations unique. Cette étape comprend également la mise en place de flux de travail et l’automatisation des tâches clés.

Essais et formation

Avant le lancement officiel, nous effectuons des tests complets du système pour nous assurer que tous les modules fonctionnent correctement. Parallèlement, nous organisons une formation pour les employés du client. Les sessions de formation comprennent à la fois des instructions de base sur la manière de travailler avec le système et une formation plus approfondie pour les utilisateurs responsables.

Lancement et soutien ultérieur

Après avoir été testé avec succès, le système est mis en service. Nous fournissons une assistance technique permanente, résolvons rapidement tout problème qui se pose et recueillons des informations en retour en vue d’améliorations ultérieures. Des contrôles et des mises à jour réguliers permettent de maintenir l’efficacité du SGM à long terme.

Ainsi, la mise en œuvre de GMS avec nous est un processus conjoint, où nous, en tant que fournisseur, sommes responsables de la mise en œuvre technique, de la configuration et de l’intégration, et où le client prépare les données, définit les exigences et fournit des informations sur les processus internes. Cette approche permet de minimiser les risques et d’assurer une transition en douceur vers le nouveau système, ce qui se traduit en fin de compte par une efficacité accrue dans la gestion des subventions.

Formation et assistance Meilleures pratiques pour la réussite d’un logiciel de gestion des subventions

La formation et l’assistance du fournisseur du système sont des éléments essentiels du logiciel de gestion des subventions. Assurez-vous que votre fournisseur propose une formation complète aux utilisateurs. En effet, la formation permet à vos employés d’utiliser efficacement toutes les fonctionnalités du logiciel. Travaillez avec votre intégrateur de logiciels pour déterminer la méthode de formation qui vous convient le mieux. Il peut s’agir d’une formation pratique, de webinaires, d’un accès à des manuels d’utilisation ou à des ressources.

Outre la formation initiale, l’assistance continue du fournisseur du système informatique est essentielle. En effet, pendant les périodes de pointe, le système doit impérativement fonctionner sans heurts, et si les employés ont des questions, ils doivent pouvoir les résoudre rapidement avec le fournisseur du système.

Étude de cas : Comment le NICHI a rationalisé la gestion des subventions en 30 jours

L’étude de mises en œuvre réelles de GMS vous aidera à mieux comprendre non seulement le système lui-même, mais aussi le mode de fonctionnement d’un fournisseur de services informatiques particulier. Il est important de se rappeler que le fournisseur de TI qui mettra en œuvre le système et assurera le soutien est de la plus haute importance pour le projet. Lorsque Le Logement Coopératif National Autochtone Inc. (NICHI), une organisation à but non lucratif qui se consacre à l’amélioration des conditions de logement des communautés autochtones au Canada, a eu besoin d’un système de gestion des subventions robuste, elle s’est tournée vers notre société pour obtenir de l’aide, car elle était confrontée à un défi majeur. En effet, à l’époque, il s’agissait d’une organisation nouvellement créée et elle disposait de moins de 30 jours pour mettre en œuvre un nouveau système capable de gérer efficacement et de manière fiable le financement des contributions. Les solutions prêtes à l’emploi ne répondaient pas entièrement à leurs besoins uniques et nécessitaient une personnalisation poussée.

Notre société Les Services de Consultation Namtek a analysé les besoins et les spécificités de NICHI. Nous avons aidé à définir et à mettre en place le GMS adéquat pour NICHI. Notre équipe de spécialistes a assuré la formation et le soutien technique des utilisateurs. Grâce à notre mise en œuvre rapide, NICHI a lancé avec succès son programme de financement dans les délais impartis et fonctionne désormais avec un processus de gestion des subventions solide et efficace. Lisez l’étude de cas complète ici : NICHI – Mise en œuvre d’un système personnalisé de gestion des subventions (GMS)

Conclusion: Réussir avec le bon logiciel de gestion des subventions

En conclusion, le choix d’un logiciel de gestion des subventions approprié pour votre entreprise est une étape importante pour les organisations, qui a un impact direct sur leur succès futur. Nous comprenons qu’il est parfois très difficile pour les organisations de faire un choix, car il faut prendre en compte de nombreux facteurs, tels que les caractéristiques clés des programmes, votre budget, la possibilité et la nécessité d’une intégration.

En outre, il est nécessaire de prévoir la disponibilité d’un support continu pour les utilisateurs. C’est pourquoi, en tant qu’experts, nous aidons les entreprises à surmonter toutes ces difficultés lors du choix et de la mise en œuvre d’un GMS. Contactez-nous pour une première consultation gratuite avec nos experts.

Comment la continuité des activités renforce-t-elle la cybersécurité et la résilience ?

Comment la continuité des activités renforce-t-elle la cybersécurité et la résilience ?